In einer weltweiten Operation, koordiniert vom in Singapur ansässigen INTERPOL Global Complex for Innovation, konnte eine Gruppe von führenden IT-Unternehmen – darunter Kaspersky Lab, Microsoft, Trend Micro und das japanische Cyber Defense Institute –zusammen mit Strafverfolgungsbehörden das kriminelle Simda-Botnetz zerschlagen, das tausende PCs weltweit infiziert hat.

Am 09. April 2015 wurden in zeitgleich durchgeführten Aktionen zehn Command-and-Control-Server (C&C-Server) in den Niederlanden beschlagnahmt – neben weiteren Servern, die in den USA, Russland, Luxemburg und Polen vom Netz genommen wurden. Bei der Operationen waren Beamte der niederländischen NHTCU (Dutch National High Tech Crime Unit), das US-amerikanische FBI (Federal Bureau of Investigation), die luxemburgische Police Grand-Ducale Section Nouvelles Technologies sowie das für Cyberkriminalität zuständige Department „K“ des russischen Innenministeriums, unterstützt durch das INTERPOL National Central Bureau in Moskau, involviert.

Damit sollte der Betrieb des Botnetzes signifikant zerschlagen worden sein. Für Cyberkriminelle, die eine Weiterführung ihrer illegalen Geschäfte beabsichtigen, werden die hierfür anfallenden Kosten und Risiken erhöht. Die Computer der Opfer werden zudem davor bewahrt, weiter Teil des Botnetzes zu sein.

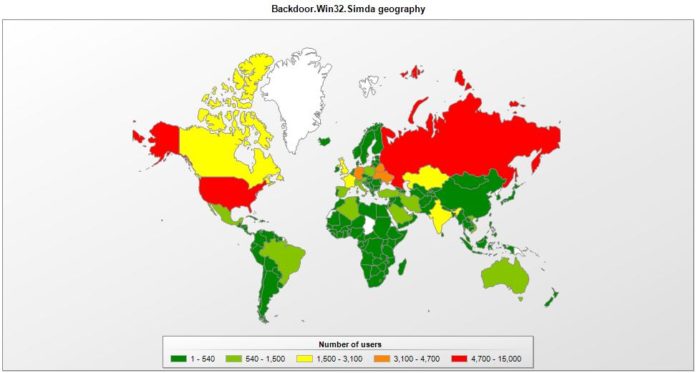

Etwa 770.000 Rechner in über 190 Ländern infiziert

Erkenntnisse über Simda:

- Bei Simda handelt es sich um eine „Pay-per-Install“-Malware, mit der verbotene Software sowie verschiedene Schadprogramme verbreitet werden, darunter auch Programme, die Zugangsdaten für Finanzportale stehlen können. Mit dem „Pay-per-Install“-Modell verdienen Cyberkriminelle Geld, indem sie anderen Kriminellen einen Zugriff auf infizierte PCs verkaufen, um dort zusätzliche Schadprogramme zu installieren.

- Simda wird über eine Reihe infizierter, auf Exploit-Kits umleitende Webseiten verbreitet. Die Angreifer kompromittieren dabei legitime Webseiten beziehungsweise Server. So beinhaltet die dem Besucher angebotene Webseite gefährlichen Code. Geht ein Nutzer auf eine entsprechende Seite, lädt sich der gefährliche Code heimlich und infiziert einen nicht aktualisierten PC.

- Das Simda-Botnetz war in mehr als 190 Ländern weltweit aktiv, am weit verbreitetsten in den USA, Großbritannien, Russland, Kanada sowie in der Türkei.

- Das Bot hat vermutlich 770.000 Computer weltweit infiziert. Die meisten Opfer wurden in den USA lokalisiert, mit mehr als 90.000 neuen Infektionen seit Jahresbeginn.

- Simda war jahrelang aktiv und wurde hinsichtlich der Ausnutzung von Schwachstellen zunehmend „veredelt“. Neue, schwieriger zu entdeckende Versionen, wurden in Intervallen von wenigen Stunden erstellt und verbreitet. Derzeit kennt Kaspersky Lab mehr als 260.000 ausführbare Dateien, die zu unterschiedlichen Versionen der Simda-Malware gehören.

Um die Hintermänner des Simda-Botnetzes zu identifizieren, werden derzeit Informationen und gewonnene Einsichten gesammelt.

„Diese erfolgreiche Operation unterstreicht den Wert und die Notwendigkeit von Partnerschaften mit nationalen und internationalen Strafverfolgungsbehörden sowie der Privatwirtschaft im Kampf gegen die weltweite Bedrohung durch Cyberkriminalität“, sagt Sanjay Virmani, Direktor des INTERPOL Digital Crime Centre. „Die Operation markiert einen bedeutenden Schlag gegen das Simda-Botnet. INTERPOL wird seine Arbeit fortsetzen, um Mitgliedstaaten beim Schutz ihrer Bürgerinnen und Bürger vor Cyberkriminellen und anderen aufkommenden Bedrohungen zu helfen.“

„Botnetze sind geografisch verteilte Netzwerke. Eine Zerschlagung ist daher in der Regel eine anspruchsvolle Aufgabe. Deshalb ist die Zusammenarbeit von privatem und öffentlichem Sektor entscheidend. Bei diesem gemeinsamen Projekt hat jede Partei seinen eigenen wichtigen Beitrag geleistet. Die Rolle von Kaspersky Lab war es, das Botnetz technisch zu analysieren, es über das Kaspersky Security Network auszuwerten und die Zerschlagungsstrategie beratend zu begleiten“, so Vitaly Kamluk, Principal Researcher bei Kaspersky Lab.

Kaspersky Lab bietet IP-Überprüfungsseite

In Folge der Zerschlagungsoperation wurden die Command-and-Control-Server vom Netz genommen, über welche die Kriminellen mit den infizierten Maschinen kommuniziert haben. Allerdings können noch Infektionen auftauchen.

Kaspersky Lab unterstützt Nutzer bei der Desinfizierung ihrer PCs und hat daher hierfür eine spezielle IP-Überprüfungsseite eingerichtet. Dort können Nutzer ermitteln, ob ihre Rechner betroffen sind. Wird die IP eines Nutzers erkannt, ist dies nicht gleich bedeutend mit einer Infizierung. In einigen Fällen kann die IP-Adresse von mehreren PCs im selben Netzwerk verwendet worden sein. Es ist ratsam, das eigene System mit einer adäquaten IT-Sicherheitslösung wie Kaspersky Internet Security einer Zweitprüfung zu unterziehen.