Von Nationalstaaten unterstützte Cyberspionage-Attacken werden immer raffinierter, nehmen mit komplexen, modularen Werkzeugen sorgfältig ausgewählte Nutzer ins Visier und verbergen sich vor Detektionssystemen. Diese Erkenntnisse liefert eine neue Analyse von Kaspersky Lab der Cyberspionageplattform EquationDrug, die von der kürzlich enttarnten Equation Group mindestens 10 Jahre lang genutzt wurde. Inzwischen hat die noch ausgereiftere GrayFish-Plattform ihre Nachfolge angetreten.

Nach Erkenntnissen der Kaspersky-Experten begegnen die fortschrittlichsten Bedrohungsakteure der zunehmenden Aufdeckung von APT-Attacken (Advanced Persistent Threats) durch die Industrie und fokussieren sich auf eine wachsende Anzahl von Komponenten in ihren Cyberspionage-Plattformen sowie auf eine verbesserte Tarnung.

Die jüngsten Spionageplattformen verfügen über zahlreiche Plugin-Module, mit denen eine Reihe unterschiedlicher Funktionen ausgewählt und ausgeführt werden können – abhängig vom anvisierten Opfer und den verfügbaren Informationen. Kaspersky Lab geht davon aus, dass die Plattform EquationDrug 116 verschiedene Plugins beinhaltet.

„Nationalstaatliche Angreifer versuchen ihre Spionagewerkzeuge noch stabiler, unsichtbarer, zuverlässiger und universeller zu gestalten. Sie konzentrieren sich darauf, ein Framework zu schaffen, dessen Code so verpackt wird, dass dieser auf Live-Systemen angepasst werden kann. Zudem wird eine Möglichkeit geschaffen, alle Komponenten und Daten verschlüsselt und für normale Nutzer unzugänglich zu speichern“, so Costin Raiu, Director of Global Research and Analysis Team bei Kaspersky Lab. „Die Ausgereiftheit solcher Frameworks unterscheidet sich von der Vorgehensweise traditioneller Cyberkrimineller, die eher direkte finanzielle Gewinne erzielen wollen.“

Nationalstaatliche versus cyberkriminelle Attacken

Gemäß der aktuellen Kaspersky-Analyse der EquationDrug-Plattform kristallisieren sich weitere Unterschiede im Vergleich zu traditionellen Cyberkriminellen heraus:

Ausmaß der Attacke: Cyberkriminelle verbreiten gewöhnlich Massen-E-Mails mit gefährlichen Anhängen oder infizieren Webseiten in größerem Umfang. Nationalstaatlich unterstützte Akteure setzen dagegen auf sehr gezielte und präzise durchgeführte Attacken, mit denen sie lediglich wenige ausgewählte Nutzer infizieren.

Individueller Ansatz: Während traditionelle Cyberkriminelle in der Regel öffentlich zugänglichen Quellcode wiederverwenden – wie zum Beispiel bei den bekannten Trojanern Zeus oder Carberb – erstellen nationalstaatliche Akteure einzigartige und angepasste Malware, inklusive der Implementierung von Einschränkungen, mit denen die Entschlüsselung und die Ausführung außerhalb eines anvisierten Computers verhindert wird.

Herausfiltern wertvoller Informationen: Cyberkriminelle versuchen normalerweise, so viele Nutzer wie möglich zu infizieren. Allerdings mangelt es ihnen an Zeit und Speicherplatz, um sämtliche infizierte Maschinen manuell zu prüfen, wer etwa die infizierte Maschine nutzt, welche Daten dort gespeichert sind und welche Software darauf läuft – mit dem Ziel, potenziell interessante Informationen entwenden und abspeichern zu können. Nationalstaatlich unterstützte Angreifer können hingegen so viele Informationen speichern, wie sie möchten. Um Aufmerksamkeit zu vermeiden und nicht auf dem Radar von Security-Lösungen aufzutauchen, versuchen sie, massenhafte und zufällige Infizierungen zu vermeiden. Sie setzen stattdessen auf generische Remote-System-Management-Werkzeuge, mit denen jegliche Information in beliebigem Umfang kopiert werden kann. Einziger Hinweis auf eine solche Infizierung: die verlangsamte Netzwerkverbindung durch das Bewegen großer Datenmengen.

„Auf den ersten Blick erscheint es etwas unüblich, dass eine so mächtige Cyberspionage-Plattform wie EquationDrug nicht alle Fähigkeiten zum Informationsdiebstahl standardisiert in ihren Malware-Kern integriert. Dies liegt daran, dass die Hintermänner für jedes Opfer individualisierte Attacken bevorzugen. Nutzer, die aktiv beobachtet werden sollen und deren Sicherheitsprodukte auf den entsprechenden Rechnern außer Gefecht gesetzt worden sind, erhalten Plugins, mit denen Konversationen oder spezifische mit Nutzeraktivitäten verbundene Funktionen mitverfolgt werden können. Wir gehen davon aus, dass sich in Zukunft ein modularer Aufbau sowie eine individuelle Anpassung als Markenzeichen nationalstaatlicher Angriffe etablieren werden“, so Costin Raiu weiter.

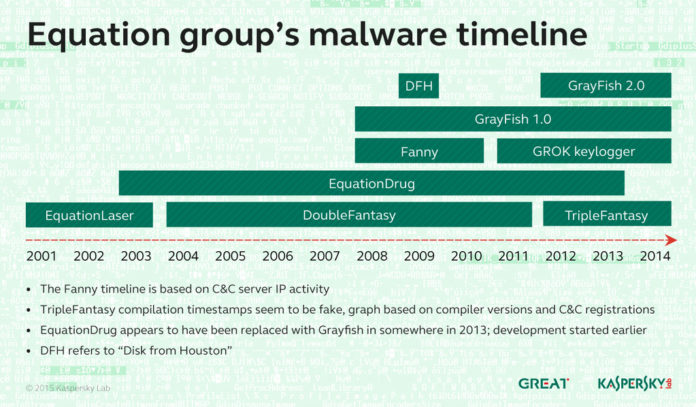

Die Produkte von Kaspersky Lab entdeckten zahlreiche Angriffsversuche, bei denen die Nutzer mit Hilfe von Sicherheitslücken (Exploits) attackiert wurden, die von der Malware der Equation Group verwendet wurden. Viele dieser Attacken konnten über die Kaspersky-Technologie Automatischer Exploit-Schutz verhindert werden, mit der generell das Ausnutzen von Schwachstellen entdeckt und blockiert werden kann. Der Fanny-Wurm als Teil der Equation-Plattform wurde voraussichtlich im Juli 2008 erstellt und im Dezember des selben Jahres von den automatisierten Systemen von Kaspersky Lab entdeckt und auf die Blacklist gesetzt.